Exponer puertos en el Internet es uno de los mayores riesgos para cualquier administrador de sistemas. Recientemente, un honeypot SSH, un señuelo digital diseñado para atraer a potenciales atacantes, demostró la inquietante cantidad de intentos de acceso no autorizados que pueden ocurrir en tan solo 30 días. La cantidad de intentos de hacking documentados no es solo alarmante sino que también ofrece un vistazo invaluable al modus operandi de estos atacantes, la mayoría provenientes de ubicaciones bien conocidas como China y Rusia.

Uno de los usuarios comentó haber intentado hospedar un servidor web desde casa y, tras revisar los registros, encontró miles de intentos de hackeo en su servidor Linux. Esta situación subraya el peligro continuo de exponer puertos al Internet sin tomar las medidas adecuadas de seguridad. El uso de herramientas como Cloudflare y VPN se sugiere como métodos más seguros para proteger los accesos remotos, destacando que la exposición de puertos como el SSH (puerto 22) es una invitación directa a los atacantes.

Otro usuario compartió una experiencia similar utilizando un VPS con CoreOS y Terraform. Durante la implementación, a veces se asignaban IPs interesantes que recibían solicitudes HTTP inesperadas. Esta anécdota sugiere que no solo los puertos SSH son vulnerables, sino que también hay un valor en ejecutar honeypots HTTP para recolectar más datos y entender mejor las intenciones de los atacantes.

Los ataques no se limitan solo a SSH. En un comentario detallado, se observa cómo ciertos servidores web reciben tráfico constante de bots pretendiendo ser usuarios de iPhone o Google Chrome. Estos bots intentan explotar vulnerabilidades recientes de Apache o colectar información de dominios registrados. La diferencia en la naturaleza del tráfico y su intensidad resalta que, aunque el ruido de fondo en servidores HTTP puede ser perturbador, los servidores SMTP y SSH enfrentan una amenaza más constante y generalizada.

Uno de los enfoques más recomendados para mitigar estos ataques está en la implementación de autenticación de clave pública para las conexiones SSH. Al desactivar la `PasswordAuthentication` y permitir solo los inicios de sesión mediante claves públicas, se elimina un gran vector de ataque. Sin embargo, algunos usuarios consideran ineludible el uso de `fail2ban` para bloquear IPs maliciosas basado en patrones de intentos fallidos, sugiriendo que aunque el servicio SSH podría estar seguro, reducir el tráfico no deseado también es importante para mantener la estabilidad y el rendimiento del servidor.

A pesar de las estrategias discutidas, la seguridad completa nunca está garantizada. La constante evolución del software y las posibles vulnerabilidades día cero (zero-day) subrayan la importancia de mantener el sistema actualizado y aplicado múltiples capas de seguridad (defensa en profundidad). Usar un servicio de VPN como Tailscale puede ayudar a mantener los servidores inaccesibles directamente desde el Internet, reduciendo así dramáticamente el riesgo de ser comprometido.

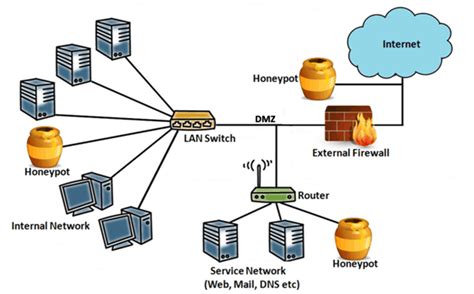

El consenso entre los administradores de sistemas experimentados parece inclinarse hacia un enfoque proactivo y preventivo. Instalar honeypots como parte de una estrategia de seguridad más amplia permite recolectar datos críticos que pueden informar sobre posibles nuevas amenazas y ayudar a ajustar configuraciones y políticas de seguridad continuamente. Además, estar siempre al día con las actualizaciones y seguir buenas prácticas de configuración puede hacer una gran diferencia en la lucha contra los atacantes.

En resumen, montar un honeypot SSH por 30 días arroja una luz perturbadora sobre la cantidad y sofisticación de los ataques a los que un servidor expuesto puede estar sujeto. Es imperativo que administradores y usuarios sigan prácticas de seguridad robustas, mantengan sus sistemas actualizados y empleen medidas tanto reactivas como preventivas para proteger sus activos online.

Leave a Reply